Webアプリのセキュリティ強化支援

Webアプリの脆弱性対策からインフラのセキュリティ強化まで、包括的なセキュリティ支援を提供。OWASP Top 10対策、JWT認証の最適化、APIのアクセス制御、依存パッケージの監査、セキュアコーディングの標準化など、実践的なアプローチで開発現場の安全性を向上させます。

こんなお悩みはありませんか?

- ✅ 「Webアプリの脆弱性が心配だけど、どこから手をつければいいかわからない…」

- ✅ 「認証・認可の実装が不安。本当に安全なのか?」

- ✅ 「API のアクセス制御を強化したいけど、開発スピードを落としたくない…」

- ✅ 「セキュリティテストを導入したいが、開発チームの負担にならないか心配」

- ✅ 「開発者のセキュリティ意識を向上させたいが、効果的な研修ができない」

もし、こんな課題を抱えていましたら、「開発のスピードを落とさず、セキュリティを強化する」ための具体的な施策を提供します。

API のアクセス制御強化

APIの不正アクセスを防ぐため、適切な認可設計(RBAC / ABAC)を導入します。

GraphQLやREST APIに対するアクセス制御の仕組みを構築し、権限の誤設定による情報漏洩を防ぎます。

具体的な支援内容

- Role-Based Access Control (RBAC) の導入(管理者・一般ユーザーの区分)

- Attribute-Based Access Control (ABAC) の適用

- GraphQL の リゾルバレベルでの認可チェック の実装(graphql-shield)

- REST API のスコープ制限(OAuth 2.0 の適用)

- API Gateway の導入(AWS API Gateway / Kong)

- ユーザーごとのデータアクセス制限(Multi-Tenancy 設計)

- GraphQL の introspection を制限(本番環境では無効化)

- 過剰なデータ取得を防ぐための Rate Limiting の導入

- OpenAPI / GraphQL スキーマの適切なバージョン管理

- API ログの監視(Datadog / Sentry を利用)

メリット

- 不正な API アクセスを防ぎ、機密データの漏洩を防止

- API のリクエスト数を最適化し、サーバー負荷を削減

- 開発者の意図しないデータ漏洩のリスクを最小化

ビジネスインパクト

- API の不正アクセスを防止

- Rate Limiting 導入によりサーバー負荷を削減

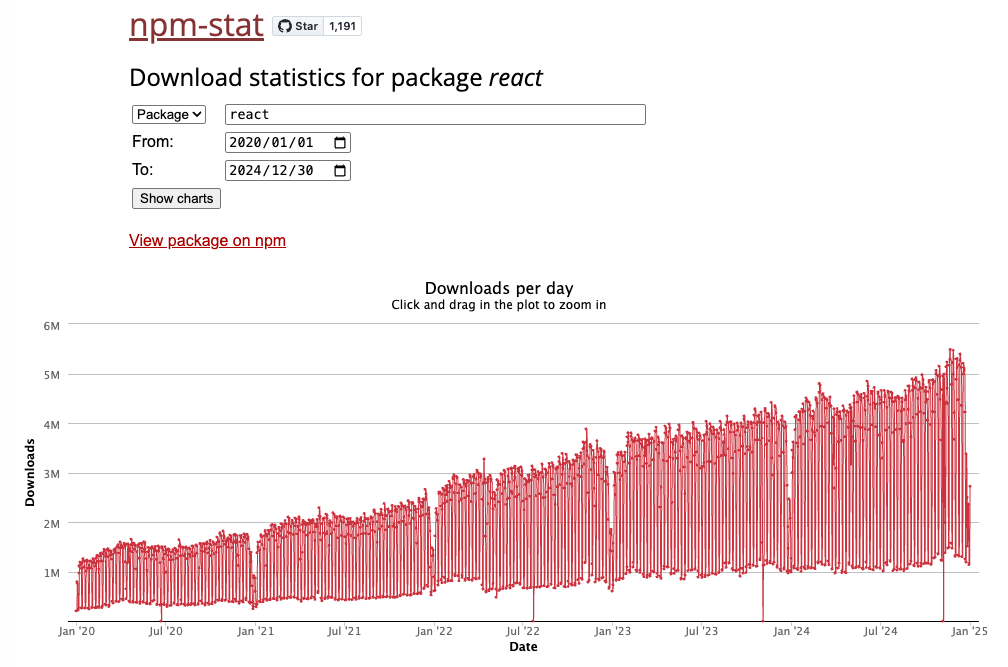

依存パッケージのセキュリティ監査

外部ライブラリやフレームワークの脆弱性をリアルタイムで検出し、適切にアップデートする仕組みを構築します。

SnykやDependabotを活用し、脆弱な依存関係の管理を自動化します。

具体的な支援内容

- Snyk / Dependabot の自動スキャン導入(定期的な脆弱性チェック)

- 既存のパッケージに含まれる脆弱性の洗い出しとアップデート提案

- 使用中のライブラリの適切なバージョン管理戦略の策定

- 重大な脆弱性を含むパッケージのアラート通知設定(Slack / Teams 連携)

- npm audit / yarn audit / pnpm audit の活用とレポート作成

- パッケージの不要な依存関係を削減し、攻撃リスクを低減

- OSS ライセンスの適切な管理(ライセンス違反のチェック)

- 既存のプロジェクトで利用しているライブラリの EOL(End of Life)チェック

- 新規導入するパッケージのセキュリティ評価基準を策定

メリット

- 依存パッケージ経由のセキュリティリスクを早期に検知・対応可能

- 自動化により開発者の負担を軽減しつつ、継続的にセキュリティ強化

- 不要な依存関係を整理することで、ビルド時間やアプリの軽量化を実現

ビジネスインパクト

- Dependabot 活用により既存の脆弱性を含むパッケージの検出率UP

環境変数管理の最適化

APIキーやデータベースの認証情報などの機密情報を、安全に管理する仕組みを構築します。

dotenvやAWS Secrets Managerを活用し、環境変数の漏洩リスクを最小限に抑えます。

具体的な支援内容

- .env ファイルの適切な管理(リポジトリへの誤公開を防止)

- AWS Secrets Manager / HashiCorp Vault の活用による機密情報管理

- 環境変数の暗号化(AES-256 / KMS)

- CI/CD パイプライン内での環境変数の安全な取り扱い

- 認証情報のローテーション(自動更新の仕組み導入)

- dotenv-safe を利用した環境変数の必須チェック

- 開発・ステージング・本番環境ごとの適切な分離

- GitHub Actions / GitLab CI における Secret 設定の最適化

- env のアクセス権管理(最小権限の原則)

- 環境変数の変更履歴管理(監査ログの導入)

- ソースコードの機密情報漏えい対策(Secret scanning / Git hooks の活用)

メリット

- 環境変数の誤管理による情報漏洩リスクを低減

- 環境設定の一元管理により、開発の利便性を向上

- セキュリティのベストプラクティスを確立

ビジネスインパクト

- 設定ミスによる障害発生率を低減

- 開発環境のセットアップ時間を短縮しオンボーディングコスト削減

インフラレベルのセキュリティ強化

Webアプリケーションファイアウォール(WAF)やネットワークファイアウォールを活用し、攻撃をブロックします。

DDoS対策やボット対策を含めたセキュリティポリシーを設計し、サーバーの安全性を向上させます。

具体的な支援内容

- Web Application Firewall(WAF)の導入と適切なルール設定

- ボットトラフィックのフィルタリング(reCAPTCHA / Cloudflare Turnstile)

- IP アドレス制限(管理画面や管理 API へのアクセス制限)

- VPC(仮想ネットワーク)の適切な設計とサブネット分離

- AWS Shield / Cloud Armor などの DDoS 対策ソリューションの導入

- ログ監視(SIEM ツールの活用)と不正アクセス検知の自動化

- TLS / SSL 証明書の適切な管理(Let's Encrypt の更新自動化)

- Fail2Ban を利用した SSH アクセスの保護

- クラウド環境での IAM ポリシーの最適化(最小権限の原則)

メリット

- 外部攻撃からシステムを保護し、可用性を確保

- 企業データや顧客情報の漏洩リスクを最小化

- 不正アクセスや DDoS 攻撃によるシステムダウンを防止

ビジネスインパクト

- DDoS 攻撃によるダウンタイムを削減

- WAF による悪意あるリクエストブロック率以上

- 不正アクセスの試行回数を低減

適切なオリジン制限

CORS(Cross-Origin Resource Sharing)の適切な設定を行い、不要なドメインからのアクセスを防ぎます。

安全なオリジン制御を行うことで、APIやWebアプリのデータを外部の不正なリクエストから保護します。

具体的な支援内容

- 不必要な *(ワイルドカード)を排除し、特定オリジンのみ許可

- OPTIONS リクエストの適切な処理と preflight の最適化

- 認証情報を伴うリクエストの適切な設定(credentials: include の適用)

- Access-Control-Allow-Methods の最小化(必要な HTTP メソッドのみ許可)

- API Gateway / Nginx を利用した CORS 設定の一元管理

- フロントエンドとバックエンド間の通信ルールを標準化

- 本番環境と開発環境で異なる CORS 設定を適用(環境ごとの制御)

- Referrer-Policy ヘッダーの適切な設定

- クライアントサイドでの適切な CORS エラーハンドリングの実装

- セキュリティテストツールで CORS の誤設定をチェック(ZAP / Burp Suite)

メリット

- CORS 設定ミスによるデータ漏洩や XSS のリスクを低減

- 過剰な API アクセスを防ぎ、不要なトラフィックを削減

- CORS エラーによる開発者のトラブルシューティング時間を短縮

ビジネスインパクト

- CORS 設定ミスによる脆弱性発生率を以上削減

- API の不正リクエスト数を削減

セキュアコーディングのガイドライン策定

開発者全員がセキュリティを意識したコードを書けるように、セキュアコーディングのガイドラインを策定します。

コードレビューの標準化やチェックリストの提供により、脆弱性のないコードを効率的に開発できる環境を整えます。

具体的な支援内容

- セキュリティコーディング規約の作成(ESLint ルールの整備)

- PR レビュー時の自動チェック(GitHub Actions / SonarQube)

- Secure Coding Training(社内研修の実施)

- フロントエンド / バックエンドのバリデーション統一(Zod / io-ts)

- シークレットキーの適切な管理方法の指導(dotenv / AWS Secrets Manager)

- コードのロギングポリシー策定(機密データのログ出力防止)

- NPM パッケージのバージョン管理ルールの設定

- セキュアなデプロイ戦略の定義(Infrastructure as Code, CI/CD)

- コードの権限管理(GitHub, GitLab の適切な権限設定)

- テストの自動化戦略の導入(セキュリティテストの継続的実施)

メリット

- コードのセキュリティ品質を向上し、バグを未然に防ぐ

- チーム内での開発ルールを統一し、属人化を防止

- セキュリティインシデントの発生を防ぎ、対応コストを削減

ビジネスインパクト

- セキュリティバグ発生率を削減

- コードレビュー時間を短縮し開発工数を削減

- インシデント対応コストを削減

JWT 認証の安全な実装支援

JWT(JSON Web Token)を使った認証を より安全に、より管理しやすく するための支援を行います。

Auth.js、Amazon Cognitoなどの認証ツールを活用し、セキュアで拡張性の高い認証フロー を構築します。

具体的な支援内容

- JWT の適切な有効期限の設定(短すぎず長すぎない)

- リフレッシュトークンの適切な管理(ブラックリスト化対応)

- httpOnly クッキーを利用した JWT の保管

- OAuth 2.0 / OpenID Connect の実装

- Auth.js / Amazon Cognito の適用(Google, GitHub 認証の導入)

- 2要素認証(2FA)の導入(TOTP / WebAuthn)

- パスワードレス認証(Magic Link, WebAuthn)対応

- ログイン試行回数の制限(ブルートフォース攻撃対策)

- セッション管理の最適化(Active Sessions の可視化)

- シングルサインオン(SSO)の適用(Okta / Auth0 連携)

メリット

- 認証機能を安全に実装し、開発工数を削減

- 不正アクセスのリスクを低減し、ユーザーの安全性を向上

- ユーザーのログイン体験を向上し、離脱率を低減

ビジネスインパクト

- 認証関連の開発工数を削減

- SSO導入によりユーザーのログイン成功率が向上し休眠ユーザーの復帰率向上

関連する技術ブログ

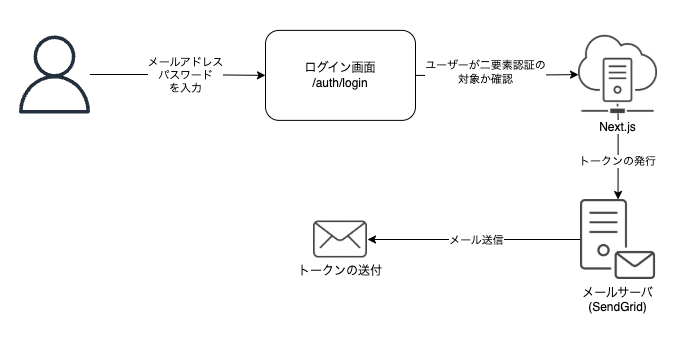

Next.jsでの二要素認証(2FA)実装ガイド:メール認証を使ったセキュリティ強化

このガイドでは、Next.jsを使用して二要素認証(2FA)を実装する方法を解説します。メールで送信されるワンタイムトークンを利用したログインプロセスを実装し、セキュリティを強化するためのステップバイステップの方法を紹介します。

shinagawa-web.com

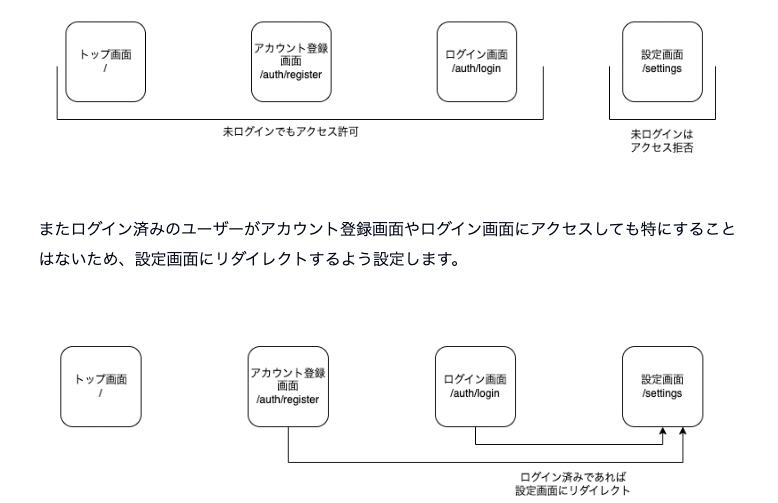

Next.js と Auth.js を使ったログイン状態に応じたアクセス制御の実装

本記事では、Next.js アプリケーションにおける認証システムの設計方法を解説します。Auth.js を使用して、ログイン状態に基づくアクセス制御の実装を行い、未ログインのユーザーがアクセスできない画面に遷移しようとした場合にログイン画面へリダイレクトする処理を実装します。

shinagawa-web.com

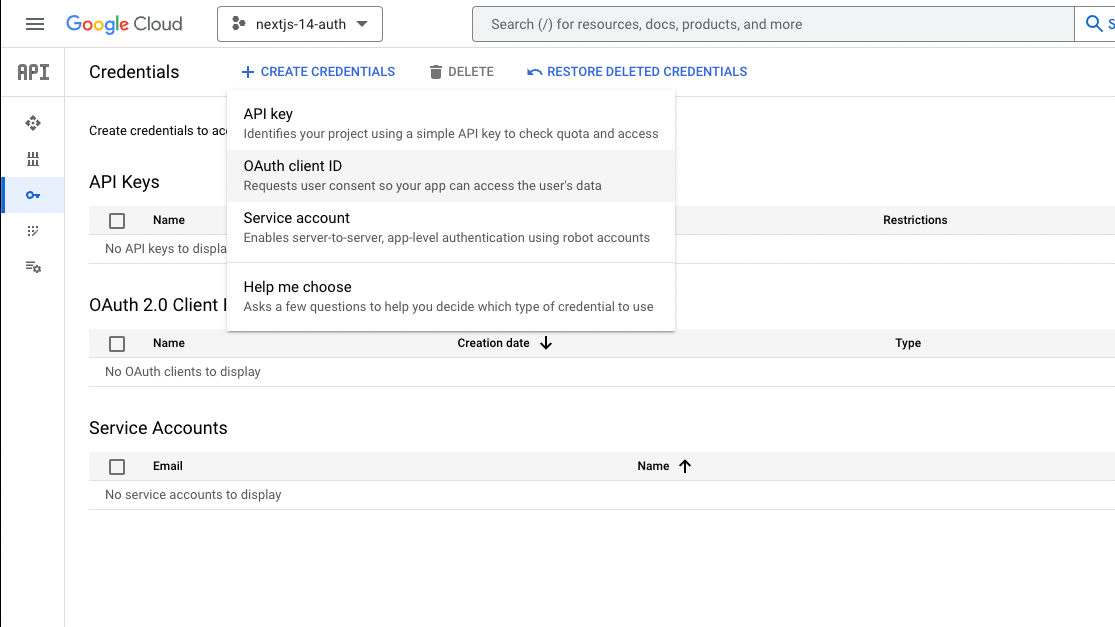

Next.jsを活用したGitHubとGoogleのOAuth認証実装完全ガイド — スムーズなユーザーログインの実現方法

本記事では、Next.jsを使用してGitHubとGoogleのOAuth認証を実装する方法を詳しく解説します。OAuthの基礎から、実際のコードの書き方、トークン管理、認証後のユーザー管理に至るまで、実践的なステップを順を追ってご紹介します。ユーザーの利便性を高める認証機能をスムーズに実装するための完全ガイドです。

shinagawa-web.com

セキュリティテストの導入支援

脆弱性スキャンやペネトレーションテストを自動化し、開発プロセスの中でセキュリティを確保します。

ZAPやBurp Suiteを活用し、アプリのリリース前にセキュリティリスクを発見・修正できる環境を整えます。

具体的な支援内容

-

静的解析

- SonarQube / Semgrep / CodeQL を活用したコードの静的解析

- CI/CD に組み込んで PR 作成時に自動でセキュリティチェックを実施

- Webアプリケーションの脆弱性(SQLi, XSS, SSRF など)の検出

- eslint-plugin-security などのツールを導入し、セキュアコーディングのルールを適用

-

動的解析

- OWASP ZAP / Burp Suite を用いた API・Webアプリの動的スキャン

- クロールを活用して自動的に脆弱性を検出し、報告書を作成

- CI/CD に統合し、リリース前に本番環境に影響を与えない形で検査

- セッション管理の問題(JWTの不適切な運用、CSRF など)を特定

-

ファジングテスト

- AFL / LibFuzzer などを利用して、予期しない入力によるクラッシュを検出

- API エンドポイントや Web フォームの異常値ハンドリングをテスト

- GraphQL API のリクエストに対する耐性チェック(無効なクエリ、リソース枯渇攻撃対策)

メリット

- コードレベル・実行レベルの両面から脆弱性を検出できる

- 手動でのセキュリティチェックを減らし、開発スピードを維持しながら安全性を向上

- 既存の CI/CD パイプラインに統合可能で、開発フローを崩さずに運用できる

ビジネスインパクト

- SAST + DAST の組み合わせでリリース前の脆弱性検出率を向上

- セキュリティ診断の工数を削減

- 運用後のセキュリティインシデント発生率を低減

社内開発者向けのセキュリティ研修

開発チーム全体のセキュリティ意識を向上させるため、実践的なセキュリティ研修を提供します。

ハンズオン形式のトレーニングや勉強会を通じて、日常の開発で役立つセキュリティ対策を学べる環境を整えます。

具体的な支援内容

-

Webアプリ開発者向けのセキュリティ基礎講座

- SQLインジェクション・XSS・CSRF などの攻撃手法と対策

- 認証・認可の適切な実装方法(OAuth, JWT, SAML など)

- OWASP Top 10 に沿った実践的なセキュリティリスクの解説

-

ハンズオン形式の攻撃・防御演習

- 実際の脆弱性を含む環境(DVWA, WebGoat など)を使って攻撃手法を体験

- 「攻撃者の視点を理解する」ことで、防御の重要性を学ぶ

- CI/CD パイプラインのセキュリティ強化演習

-

セキュリティツールの活用トレーニング

- Snyk / Dependabot を使った依存パッケージの脆弱性管理

- OWASP ZAP を利用した Web アプリのセキュリティスキャン

- GraphQL API のセキュリティテスト方法(Introspection 禁止、Rate Limit 設定 など)

-

セキュリティポリシー策定支援

- 「最低限これだけは守るべき」チェックリストの作成

- アクセス権限管理のルール定義(RBAC / ABAC の適用)

- セキュリティインシデント対応フローの構築

メリット

- 開発者のセキュリティ意識が向上し、プロダクトの安全性が高まる

- 企業のセキュリティポリシーを標準化し、属人化を防止

- 外部監査やペネトレーションテストのコスト削減につながる

ビジネスインパクト

- 開発者のセキュリティリテラシーの向上

- 事前対策によるセキュリティインシデント発生率の減少

- 外部セキュリティ監査のコストを削減

脆弱性対策

Webアプリケーションの 代表的な脆弱性(SQLインジェクション, XSS, CSRF など)を未然に防ぐための支援を行います。

開発チームが実装しやすいように、ツールの導入・設定、セキュアコーディングのガイドライン策定 までサポートします。

具体的な支援内容

- CSRF トークンの導入(SameSite 属性の適切な設定)

- XSS 対策として DOMPurify や helmet の導入

- SQL Injection を防ぐための ORM (Prisma, TypeORM) の適用

- 入力バリデーション(Zod / Yup を利用)

- クッキーの Secure / HttpOnly 属性設定

- クライアントとサーバー間の通信を HTTPS へ統一

- エラーメッセージの適切な制御(詳細情報を開示しない)

- ログの適切な管理(機密情報を含まないようにフィルタリング)

- セキュリティスキャンツール(OWASP ZAP, SonarQube)の導入

メリット

- 重大な脆弱性を未然に防ぎ、攻撃リスクを大幅に低減

- セキュリティのベストプラクティスを導入し、開発者の負担を軽減

- 法令・規制(GDPR, ISO 27001)への準拠を促進

ビジネスインパクト

- 脆弱性対応コストを削減し開発コストの削減

さいごに

セキュリティは、Webアプリケーション開発において避けては通れない重要な課題です。しかし、「開発スピードを落とさずに強化する」ことが難しく、後回しになってしまうケースも少なくありません。

私たちは、API のアクセス制御強化や認証・認可の安全な実装、セキュアコーディングのガイドライン策定、セキュリティテストの導入など、多角的なアプローチで開発チームを支援します。セキュリティを強化しながらも、開発の生産性を損なわない仕組みを整えることで、安全かつスピーディな開発を実現できます。

「セキュリティを強化したいが、どう進めればよいかわからない」「開発の負担を増やさずにセキュリティレベルを向上させたい」などのお悩みがありましたら、ぜひご相談ください。貴社の課題に合わせた最適な施策をご提案し、実行までサポートいたします。

弊社の技術支援サービス

無駄なコストを削減し、投資対効果を最大化する

クラウド費用の高騰、不要なSaaSの乱立、開発工数の増加――これらの課題に悩んでいませんか?本サービスでは、クラウドコストの最適化、開発効率向上、技術選定の最適化 を通じて、単なるコスト削減ではなく、ROIを最大化する最適解 をご提案します。

shinagawa-web.com

最新技術の導入・検証を支援するPoCサービス

Remix、React Server Components、TypeScript移行、クラウドサービス比較、マイクロサービス、サーバーレス、デザインシステムなど、最新技術のPoC(概念実証)を通じて、最適な技術選定と導入を支援します。貴社の開発課題に合わせた検証・実装で、ビジネスの成長を加速させます。

shinagawa-web.com

開発生産性を最大化するための技術支援

開発チームの生産性向上、コードの品質管理、インフラの最適化まで、様々な側面からサポートします。コードベースのリファクタリングから、テスト自動化、オンボーディング強化まで、プロジェクトの成功に必要なすべての支援を提供。御社の開発現場が効率的に機能するように、技術的な障害を取り除き、スムーズな開発を実現します。

shinagawa-web.com

開発品質向上支援 – 効率的で安定したプロダクトを実現

フロントエンドからバックエンド、データベースまで、開発プロセス全体を最適化し、安定したプロダクト作りをサポートします。コードレビューの仕組み、型定義の強化、E2Eテスト環境の構築など、開発の各ステップにおけるベストプラクティスを導入することで、より効率的でバグの少ない、そしてユーザー満足度の高いサービス提供を支援します。

shinagawa-web.com

目次

お問い合わせ